CAN Bus Hacking ist so einfach. Googelt man nach dem Begriff „CAN Bus Hacking“, lacht uns auf vorderer Position das Angebot „How to hack a car — a quick crash-course“ entgegen. Die übrigen Suchtreffer bei Google bestärken uns in der Annahme, dass nichts einfacher ist, als das Hacken eines Connected Cars. Doch damit ist nun Schluss.

CAN Bus Hacking leicht gemacht: die PDF zum Download

Hoch über den Suchergebnissen der Google Search prangt diese Google Ad:

Man muss kein geborener Digital Native und Hacker sein, es genügt offenbar der Einsatz von frei erhältlichen Tools, um die Kontrolle über den CAN-Bus eines Autos an sich zu reißen. Das erscheint auf den ersten Blick sehr trivial. So ganz ohne Fachwissen wollen wir unseren Plan doch nicht umsetzen? Kein Problem, auch einschlägige Literatur ist online und zum kostenlosen Download erhältlich:

An anderer Stelle können wir nämlich eine 57-seitige PDF-Datei gratis downloaden: „SANS Institute | Information Security Reading Room | Hacking the CAN Bus: Basic Manipulation of a Modern Automobile Through CAN Bus Reverse Engineering“ (Hier der Download-Link)

Wenn wir nun an das Autonome Fahren denken, kommt ein mulmiges Gefühl in der Magengegend auf. „Kommen wir am Ziel an?“, „Wird unser Fahrzeug gehijacked?“ – Eine weitere und sehr spannende Frage bleibt offen: „Unternehmen die Fahrzeughersteller nichts gegen diese weit klaffende Sicherheitslücke?“

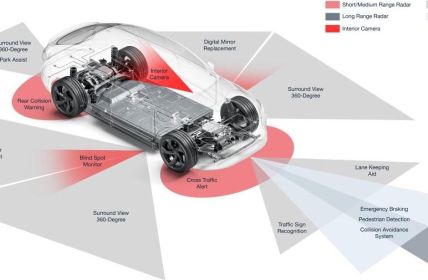

Der High-Performance Computer von Continental schützt wichtige Angriffspunkte im Fahrzeug. (Foto: Continental AG, #2)

Der High-Performance Computer von Continental: Hackers nightmare?

Mit dem High-Performance Computer gibt der Automobilzulieferer Continental eine Antwort auf die letzte Frage. Der High-Performance Computer ersetzt das tumbe Gateway in der noch bestehenden Fahrzeuggeneration durch den einen smarten Hochleistungsrechner. In seinem Gefolge bringt der High-Performance Computer gleich ein ganzes Team von Spezialisten mit, die sich dem Thema Automotive Cyber Security annehmen. Nötig war es und nun passiert es. Doch wo setzt der High-Performance Computer von Conti an?

Man sollte vielleicht erwähnen, dass der High-Performance Computer seine Security Features nicht ganz zufällig erhalten hat. Continental hat mit dem Erwerb von Argus Cyber Security und der Elektrobit Automotive GmbH das Know-How von zwei Security Spezialisten eingekauft. Eine smarte Entscheidung, die jetzt Früchte trägt – wie man sieht.

Die derzeitige Fahrzeugarchitektur kennt drei Wege, auf denen Cyber-Attacken stattfinden können.

- Angriffspfad #1:

Drahtlos über WLAN, Bluetooth oder Funkschlüssel.

- Angriffspfad #2:

Zugang über Smartphones und weitere Geräte, welche mit dem Fahrzeug verbunden sind.

- Angriffspfad #3:

Zugang direkt über den CAN-Bus des Fahrzeugs über die OBD2-/ODBII-Schnittstelle.

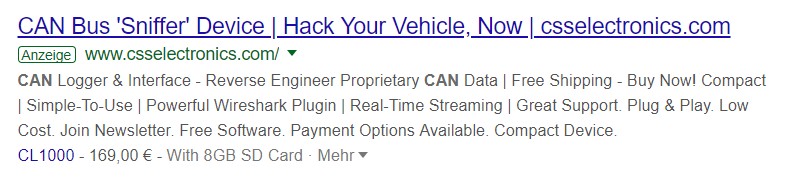

Angriffsszenario „Over-The-Air-Update“

Das Over-The-Air-Update ist in Fahrzeugen ein besonders kritischer Angriffspunkt. Unabhängig davon, ob neue Software für das Infotainment oder zentrale Software-Komponenten geladen werden – ein neues Stück Software erhält Zugang zum Bus-System des Fahrzeugs. Ein Over-The-Air-Update kann sogar das Aktualisieren von Firmware (FOTA-Update) einzelner ECUs betreffen.

Ab der Inbetriebnahme der Software-Updates besitzt die neue Software Trust innerhalb der Devices der Fahrzeugarchitektur. Sollte es einem Hacker gelingen, auf dem Wege des Over-The-Air-Update maliziösen Code einzuschleusen, kann er künftig versuchen, von vertrauenswürdiger Position das System weiter zu infiltrieren.

Die Over-The-Air-Updates erhalten mit dem High-Performance Computer von Continental / Elektrobit eine End-zu-End-Channel-Security. Der Empfang der Updates von ausschließlich authentifizierten Systemen schließt eine weitere Angriffsfläche beim OTA-Update.

Alle ECUs eines Fahrzeugs können über die OTA-Master-Dienste des High-Performance Computer sicher aktualisiert werden. Das Feature umfasst Security Produkte beider Continentaltöchter Argus Cyber Security und Elektrobit. Die Sicherheitslösungen sind auch zur Vorintegration in Telematikeinheiten, Infotainmentsysteme oder Gateways vorgesehen.

Angriffsszenario „CAN Bus Hacking“

Mit mehrschichtigen Lösungen setzt Argus an der Schwachstelle des CAN-Bus an. Telematik– und Infotainmenteinheiten deckt Argus Connectivity Protection ab. Argus Intrusion Detection and Prevention System (IDPS) sichert das Daten-Netzwerk des Fahrzeugs.

Auf dem CAN-Bus überwacht IDPS den Datenverkehr. Dabei geht Argus von der Prämisse aus, dass ein Cyber-Angriff stets eine Anomalie gegenüber den täglichen Betriebssituationen darstellt und dadurch von eben diesen unterschieden werden kann. Erkennt das IDPS von Argus bei der Überwachung des Datenverkehrs auf dem CAN-Bus eine solche Anomalie, verhindert es in Abhängigkeit von der IDPS-Konfiguration die Verteilung einer anomalen Nachricht auf dem fahrzeuginternen Netzwerk. Der potentielle Angriff des Hackers kommt so zum Stillstand. Damit verliert der CAN-Bus seine Eigenschaft einer Hacker-Autobahn. Allerdings: auch mancher Fahrzeug-Tuner wird so dem IDPS ins Netz gehen, wenn der Fahrzeughersteller dies konfiguriert.

Die Flexibilität des IDPS und die geschlossene Rückkopplungsschleife zwischen der gesamten Fahrzeugflotte und dem zentralen Management-Server ermöglichen Flottenbetreibern oder OEMs, mögliche Angriffe und Bedrohungen in Echtzeit zu identifizieren, schnell auf neue Bedrohungen zu reagieren und alle Fahrzeuge aktiv gegen neue Cyber-Bedrohungen zu schützen.

Ob erkannte Anomalien nur im Verdacht stehen, Cyber-Angriffe zu sein oder ob es sich tatsächlich um Angriffe handelt, muss im Einzelfall entschieden werden. Im Backend stehen die „360 Cloud-Services” von Argus mit dem Fahrzeug-IDPS-Modul in Verbindung. Damit dienen diese Cloud-Dienste gleichzeitig als Frühwarnsystem für die gesamte Flotte.

Mit dem Lifespan Protection (LP) – einem Security Operations Center für Fahrzeuge – bietet Argus eine weitere Ebene zum „Verhindern, Verstehen und Reagieren“. Alle mit dem IDPS ausgerüsteten Fahrzeugen in einer Flotte liefern Daten. Diese dienen als Basis für Big-Data-Analysen, welche neu erkannte Bedrohungen und Angriffsmuster erkennen und analysieren. So kann eine gesamte Fahrzeugflotte nach einem Angriff immunisiert und geschützt werden. Die Fahrzeughersteller können so die Cyber-Gesundheit ihrer Flotten permanent überwachen und auch flottenübergreifende Informationen analysieren.

Mehr Hintergrundinformationen im Netz

- High-Performance Computer von Continental

Mehr Details über sichere OTA-Updates mit Continentals Hochleistungscomputer „High-Performance Computer“ liefert diese Seite auf Contis Homepage.

- cadian Sync von Elektrobit

Technische Details zu cadian Sync von Elektrobit liefert diese Seite auf der Homepage von Elektrobit.

- Vorgehensmodell von Argus

Tiefe Einblicke in die Vorgehensstrategie von Argus liefert dieser Artikel auf AllElectronics aus dem Jahr 2016.

- Hackaday.com

Praktische Anwendungen des CAN-Bus-Hacking von „Developing an Automatic Tool for Can Bus Hacking“ über „Adaptive Infotainment Plays Tunes To Match Your Dangerous Driving“ bis hin zu „Turn A Car Into A Game Controller“ finden sich auf Hackaday.com.

Wie sieht CAN-Bus-Hacking in der Praxis aus?

Was passiert tatsächlich mit den Open Source Hacking Tools wie Metasploit, Wireshark, Kayak und can-utils? Oftmals sind derlei Tools gar nicht nötig, um die Kontrolle über ein Fahrzeug zu übernehmen. Wie wir am Beispiel der Keyless-Schließsysteme zeigen, kann man sich auch schlicht ins Auto setzen und dieses einfach wegfahren. Keyless eben.

Remote Control Range Rover Sport

Sehr beeindruckend ist die Demonstration der Fernsteuerung für den Range Rover. Der Imagetrailer von Land Rover gibt dem Kind im Manne kräftig Futter. „In schwierigem Gelände“ kann Mann mit dem Smartphone die Kontrolle über seinen Range Rover übernehmen und das Fahrzeug sicher durch das problematische Geländestück dirigieren. Selbstverständlich ist dies nur mit einer Maximalgeschwindigkeit von vier Meilen pro Stunde möglich. Der Trailer von Land Rover illustriert plakativ das Worst-Case-Szenario beim CAN-Bus-Hacking, auch wenn hier tatsächlich nicht gehackt wurde: Eine Person steuert das Auto von außen, wohin auch immer es ihr beliebt.

Wenn wir das Video schon ansehen, dann sollten wir auch den anderen vorgestellten Situationen Beachtung schenken. In der einen Situation parkt der Land Rover aus einer Parklücke aus. Auf den Millimeter genau bewegt eine Geisterhand das Auto, rangiert ohne anzuecken. Die knappe Parklücke hat keine Chance.

In der zweiten Situation zelebriert die Automatik ein Wendemanöver mit dem Range Rover auf der Straße. Wieder rangiert das Auto perfekt, schlägt die Räder ein, stößt zurück, schlägt das Lenkrad in Gegenrichtung ein, zieht vor, bis das Fahrzeug seine Fahrtrichtung geändert hat. Und das Ganze läuft mit zügiger Geschwindigkeit ab. Das Fahrerersatzsystem stemmt die Aufgabe mit hoher Rechenleistung.

Der Autofahrer zeigt ein Lächeln, verliert er doch zu keinem Zeitpunkt die Kontrolle über sein Fahrzeug. Wie wäre es aber, wenn er die Kontrolle über sein Smartphone verliert? Ein Angreifer könnte dann die authentifizierte Verbindung vom Smartphone zum CAN-Bus des Range Rover nutzen. Nicht immer ist CAN-Bus-Hacking nötig, um die Kontrolle über ein Fahrzeug zu übernehmen.

Hier übrigens das vielzitierte Video von Land Rover. Viel Spaß beim Ansehen.

CAN-Bus Hacking: Charlie Miller und Chris Valasek kapern einen Toyota

Mit einem Macbook übernahmen die beiden Hacker Charlie Miller und Chris Valasek die Kontrolle über einen Toyota. Das Team hatte einen CAN-Bus-Angriffspunkt entdeckt und demonstrierte dem Forbes-Journalisten Andy Greenberg den Hacking-Vorgang. Das Hacking war eine abgesprochene Demonstration. Dennoch zeigen die vorgeführten Kunststückchen plakativ die Möglichkeiten eines Hackers:

- Abschalten der Bremsen,

- Beeinflussen der Scheinwerfer,

- Manipulation des Tankfüllstandes und in der Theorie auch

- ein Einparkmanöver bei 80 Km/h…

Jeep Cherokee: der CAN-Bus lädt erneut ein

Es vergingen etwa zwei Jahre, bis Charlie Miller und Chris Valasek erneut einen CAN-Bus ins Visier nahmen. Das Hacking traf dieses Mal einen Jeep Cherokee. Wieder saß man auf der Rückbank des Fahrzeugs und verschaffte dem Fahrer verblüffende Momente.

Die Sicherheitslücke gelangte jedoch nicht an das Licht der Öffentlichkeit. Miller und Valasek teilten ihre Erkenntnisse dem Fahrzeughersteller mit, hielten sie jedoch unter Verschluss, bis die Schwachstelle beseitigt war.

Offen ist bis heute, wie die beiden in das System eingedrungen sind. Sicher ist, dass Miller und Valasek sich ein Sicherheitsleck im Uconnect-Infotainment-System des Jeeps zunutze gemacht hatten. Die Folge davon war ebenso imposant: Chrysler musste 1,4 Millionen Fahrzeuge zurückrufen und rasch dafür sorgen, dass die Schwachstelle im Cherokee mit einem Software-Patch geschlossen wurde.

Keyless-Schließsysteme machen CAN-Bus-Hacking überflüssig

Keyless-Schließsysteme sind nicht nur en vogue. Keyless-Schließsysteme bringen ein Fahrzeug in eine Situation, in welcher das Fahrzeug bereitwillig den Zugang zum Fahrzeuginneren freigibt und ein Wegfahren ermöglicht. Die Designer der Arbeitsweise der Keyless-Schließsysteme gingen fehlerhafterweise davon aus, dass die empfangenen Signale eines Keyless-Go-Schlüssel unbedingt vom Fahrer stammen müssen, der sich neben dem Fahrzeug befinden muss.

Das nachfolgende Video zeigt eindrucksvoll, wie sehr sich der Automatismus täuschen kann. Und wie leicht dies herbeizuführen ist. Während Fahrer und Beifahrer im Restaurant sitzen, fährt plötzlich und unbemerkt das Auto vom Parkplatz. Smarte Vernetzung bietet hier auch ohne CAN-Bus-Hacking neue Angriffswege für Kriminelle.

Security-Konferenzen Black Hat und Defcon

Die Black Hat Security Conference findet jährlich in Las Vegas und auch in anderen Ländern statt. Die Konferenz steckt stets voller Brisanz. Dies liegt an der Gewohnheit, auf der Konferenz erkannte Sicherheitslücken öffentlich zu machen. Einige Unternehmen versuchten bereits, dies zu unterbinden. Hacker, Regierungsbeamte und Security-Firmen sind jedes Jahr zugegen. Die Konferenz wird seit 2005 von dem Unternehmen CMP Media Black Hat (seite 2008 United Business Media) veranstaltet.

Die DEFCON (oder: Def Con) in Las Vegas, Nevada ist einer der größten Hacker-Events weltweit. Von 6.000 Besuchern im Jahr 2007 stieg das Interesse auf über 25.000 Besucher im Jahr 2017. Vorträge, Workshops, Treffen und Wettbewerbe bestimmen das Geschehen an den drei Tagen der Def Con. Der Wettbewerb „Capture the Flag“ (CTF) ist ein Wettstreit, bei dem ein eigens dafür bereitgestellter Computer erobert und verteidigt werden muss.

Auf beiden Security-Konferenzen kommen immer wieder Cyber Crimes an die Öffentlichkeit. Betroffen sind dabei verschiedene Fahrzeughersteller. So zum Beispiel eine Man-in-the-Middle-Attacke auf einen BMW, die Volkswagens Insider-Attacke des Emissionsregelungssystems, ein Hacking eines BMW i3 zur Erhöhung seiner Reichweite.

Wie geht es weiter?

Das CAN-Bus-Hacking ist nur ein Aspekt der Automotive Cyber Security. Experten zielen bei der Wahl der Gegenmaßnahmen auf einen konzeptionellen Ansatz, der bereits beim Entwurf einer Automotive-Cyber-Security-Lösung beginnt.

- Perimeter-Sicherheit

Ein Abschotten von Devices oder Domänen im Fahrzeug untereinander verringert die Möglichkeiten der Angreifer, nach einem Anfangserfolg ihren Zugriff auszuweiten. Kritische ECUs im Fahrzeug werden von anderen potentiellen Angriffszielen (ECUs) isoliert.

- Kontrolle des Datenverkehrs

Schränkt man den Datenverkehr zwischen potentiell gefährdeten ECUs und dem übrigen Fahrzeug ein, haben Angreifer weniger Möglichkeiten, eine erfolgreiche Cyber Attacke auszuweiten.

- Monitoring des CAN-Bus-Verkehrs

CAN-Bus-Hacking stellt stets eine Anomalie dar, wie bereits weiter oben in diesem Artikel erwähnt. Bei einem Monitoren des CAN-Bus sind Anomalien erkennbar, vergleicht man das dortige Kommunikationsverhalten mit jenem in Millionen von anderen Fahrzeugen einer Herstellerflotte. Big Data liefert in diesem Fall schnell Erkenntnisse, die eine Cyber Attacke erkennen lassen.

- Authentifizierung von Fernbedienungen außerhalb des Fahrzeugs

Wie das Hacking der Türöffnungsfunktion in der Nissan-App und bei Onstar (General Motors) oder der Cryptochip von Megamos zum Entriegeln von Fahrzeugen per Crypto-Cracking gezeigt haben, muss der Zugriff auf das Fahrzeug von Außen durch ein zuverlässiges Authentifizieren geschützt werden.

- Anpassen an neue Angriffsmuster

Hacker ändern regelmäßig ihre Strategie und die adressierten Sicherheitslücken. Einmal erkannte und abgesicherte Schwachstellen geben keine Sicherheit für die Zukunft. Sicherheitslösungen müssen sich dynamisch auf neue Bedrohungen einstellen können.

Fest steht auch, dass die Automotive Cyber Security nicht von einem Player alleine herbeigeführt werden kann. Und fest steht auch, dass neue Automotive Anwendungen stets auch neue Schwachstellen in die Fahrzeugarchitektur „einschleppen“. Somit ist das CAN-Bus-Hacking eher als der plakative Einstieg zu einem Ongoing-Process zu verstehen.

Bildnachweis: © shutterstock – Titelbild Julia Tim, #2 Continental AG